قدم فريق من الباحثين الأكاديميين - الذين احتلوا عناوين الأخبار سابقًا في وقت سابق من هذا العام للكشف عن مشكلات أمنية خطيرة في شبكات 4G LTE و 5G - اليوم هجومًا جديدًا يسمى ReVoLTE ، والذي يمكن أن يسمح للمهاجمين عن بُعد بكسر التشفير الذي تستخدمه المكالمات الصوتية VoLTE والتجسس على المكالمات الهاتفية المستهدفة.

لا يستغل الهجوم أي خلل في بروتوكول Voice

over LTE (VoLTE) ؛ بدلاً من ذلك ، فإنه يعزز التنفيذ الضعيف لشبكة LTE للهاتف المحمول من قبل معظم مزودي الاتصالات في الممارسة العملية ، مما يسمح للمهاجم بالتنصت على المكالمات الهاتفية المشفرة التي أجراها الضحايا المستهدفون.

VoLTE أو بروتوكول Voice over Long Term Evolution هو اتصال لاسلكي قياسي عالي السرعة للهواتف المحمولة ومحطات البيانات ، بما في ذلك أجهزة إنترنت الأشياء (IoT) والأجهزة القابلة للارتداء ، وتنشر تقنية الوصول إلى الراديو 4G LTE.

جوهر المشكلة هو أن معظم مشغلي الهاتف المحمول يستخدمون غالبًا نفس مسار المفاتيح لمكالمتين متتاليتين ضمن اتصال لاسلكي واحد لتشفير البيانات الصوتية بين الهاتف ونفس المحطة الأساسية ، أي برج الهاتف المحمول.

وبالتالي ، يستغل هجوم ReVoLTE الجديد إعادة استخدام نفس تدفق المفاتيح من قبل محطات القاعدة الضعيفة ، مما يسمح للمهاجمين بفك تشفير محتويات المكالمات الصوتية التي تدعم VoLTE في السيناريو التالي.

ومع ذلك ، فإن إعادة استخدام تيار مفاتيح يمكن التنبؤ به ليس أمرًا جديدًا وقد أشار إليه Raza & Lu لأول مرة ، لكن هجوم ReVoLTE يحوله إلى هجوم عملي.

كيف يعمل هجوم ReVoLTE؟

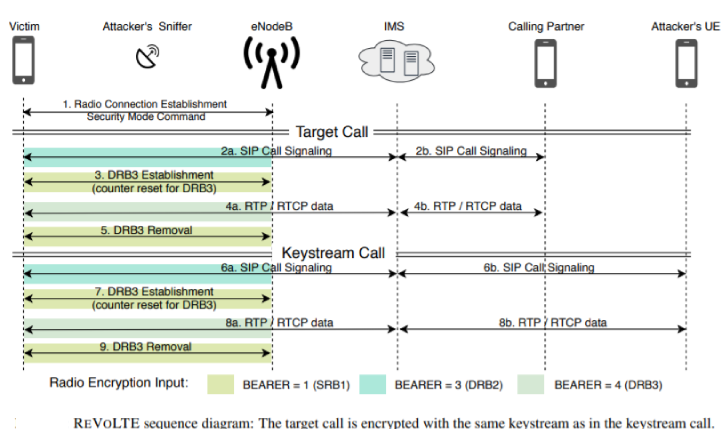

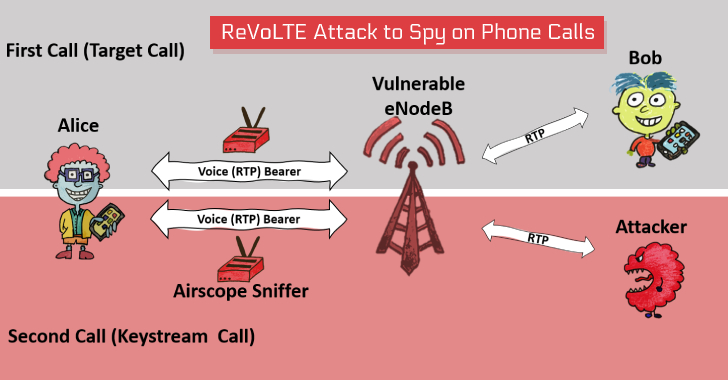

لبدء هذا الهجوم ، يجب أن يكون المهاجم متصلاً بنفس المحطة الأساسية مثل الضحية وأن يضع متصلاً للوصلة الهابطة لمراقبة وتسجيل "مكالمة مستهدفة" أجرتها الضحية إلى شخص آخر بحاجة إلى فك تشفيرها لاحقًا ، كجزء من المرحلة الأولى من هجوم ReVoLTE.

بمجرد إنهاء الضحية "المكالمة المستهدفة" ، يُطلب من المهاجم الاتصال بالضحية ، عادةً في غضون 10 ثوانٍ على الفور ، مما قد يجبر الشبكة الضعيفة على بدء مكالمة جديدة بين الضحية والمهاجم على نفس الاتصال اللاسلكي الذي استخدمته دعوة مستهدفة.

"تحدث إعادة استخدام دفق المفاتيح عندما يستخدم الهدف واستدعاء دفق المفاتيح نفس مفتاح تشفير مستوى المستخدم. نظرًا لتحديث هذا المفتاح لكل اتصال لاسلكي جديد ، يجب على المهاجم التأكد من وصول الحزمة الأولى لاستدعاء دفق المفاتيح خلال المرحلة النشطة بعد قال الباحثون.

بمجرد الاتصال ، كجزء من المرحلة الثانية ، يحتاج المهاجم إلى إشراك الضحية في محادثة وتسجيلها في نص عادي ، مما سيساعد المهاجم لاحقًا على عكس مسار المفاتيح المستخدم في المكالمة اللاحقة.

وفقًا للباحثين ، فإن XOR-ing تدفقات المفاتيح مع الإطار المشفر المقابل للمكالمة المستهدفة التي تم التقاطها في المرحلة الأولى تقوم بفك تشفير محتواها ، مما يسمح للمهاجمين بالاستماع إلى المحادثة التي أجراها ضحيتها في المكالمة الهاتفية السابقة.

تقرأ الورقة: "نظرًا لأن هذا يؤدي إلى نفس تدفق المفاتيح ، يتم تشفير جميع بيانات RTP بنفس طريقة تشفير البيانات الصوتية للمكالمة المستهدفة. بمجرد إنشاء كمية كافية من بيانات تدفق المفاتيح ، يلغي الخصم المكالمة".

ومع ذلك ، يجب أن يكون طول الاستدعاء الثاني أكبر من أو يساوي النداء الأول من أجل فك تشفير كل إطار ؛ خلاف ذلك ، يمكنه فقط فك تشفير جزء من المحادثة.

تقرأ الورقة البحثية: "من المهم ملاحظة أن المهاجم عليه إشراك الضحية في محادثة أطول. وكلما طالت مدة حديثه مع الضحية ، زاد محتوى الاتصال السابق الذي يمكنه فك تشفيره".

"يرتبط كل إطار بعدد ويتم تشفيره باستخدام تدفق مفاتيح فردي نستخرجه أثناء حساب تدفق المفاتيح. نظرًا لأن العدد نفسه يولد نفس تدفق المفاتيح ، فإن العدد يزامن تدفقات المفاتيح مع الإطارات المشفرة للمكالمة المستهدفة. XOR-ing تدفقات المفاتيح باستخدام يقوم الإطار المشفر المقابل بفك تشفير المكالمة الهدف ".

"نظرًا لأننا نهدف إلى فك تشفير المكالمة الكاملة ، يجب أن تكون مكالمة keystream طويلة مثل المكالمة المستهدفة لتوفير عدد كافٍ من الحزم ، وإلا يمكننا فقط فك تشفير جزء من المحادثة."

الكشف عن هجوم ReVoLTE والتوضيح

لإثبات الجدوى العملية لهجوم ReVoLTE ، قام فريق الأكاديميين من جامعة Ruhr Bochum بتنفيذ نسخة شاملة من الهجوم داخل شبكة تجارية وهواتف ضعيفة وهواتف تجارية

استخدم الفريق محلل الوصلة الهابطة Airscope بواسطة Software Radio System لاستكشاف حركة المرور المشفرة وثلاثة هواتف تعمل بنظام Android للحصول على النص العادي المعروف على هاتف المهاجم. ثم قارن بين المحادثات المسجلة ، وحدد مفتاح التشفير ، وفك تشفير جزء من المكالمة السابقة في النهاية.

يمكنك مشاهدة الفيديو التوضيحي لهجوم ReVoLTE ، والذي ، وفقًا للباحثين ، قد يكلف أقل من 7000 دولار للمهاجمين لإعدادهم للهجوم ، وفي النهاية ، فك تشفير حركة مرور الوصلة الهابطة

اختبر الفريق عددًا من الخلايا الراديوية المختارة عشوائيًا في جميع أنحاء ألمانيا لتحديد نطاق المشكلة ووجد أنها تؤثر على 12 محطة من أصل 15 محطة قاعدية في ألمانيا ، لكن الباحثين قالوا إن الفجوة الأمنية تؤثر أيضًا على دول أخرى.

أخطر الباحثون مشغلي المحطات الألمانية المتأثرة بهجوم ReVoLTE من خلال عملية برنامج الكشف عن الثغرات الأمنية المنسق GSMA في أوائل ديسمبر 2019 ، وتمكن المشغلون من نشر التصحيحات بحلول وقت النشر.

نظرًا لأن المشكلة تؤثر أيضًا على عدد كبير من مقدمي الخدمة في جميع أنحاء العالم ، فقد أصدر الباحثون تطبيق Android مفتوح المصدر ، يسمى Mobile Sentinel ، والذي يمكنك استخدامه لاكتشاف ما إذا كانت شبكة 4G ومحطاتهم الأساسية عرضة لهجوم ReVoLTE أم لا.

كما أصدر الباحثون - ديفيد روبريشت وكاثرينا كولز وتورستن هولز من جامعة RUB في بوخوم وكريستينا بوبر من جامعة نيويورك أبوظبي - موقعًا إلكترونيًا مخصصًا وورقة بحثية بتنسيق PDF بعنوان "اتصل بي ربما: التنصت على مكالمات LTE المشفرة باستخدام REVOLTE" ، والتي توضح بالتفصيل ReVoLTE الهجوم ، حيث يمكنك العثور على مزيد من التفاصيل.

المصادر:

- The Hacker News